Apache安全漏洞全球发酵 工信部暂停阿里云合作单位 Log4j2问题影响几何?

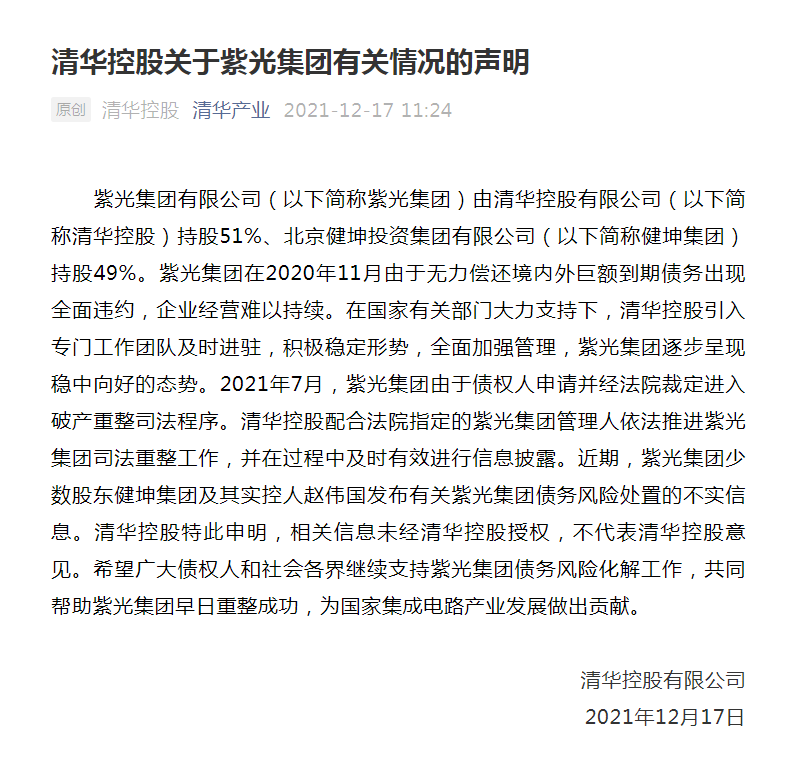

近日,南方财经全媒体记者独家获悉,工业和信息化部网络安全管理局通报称,阿里云计算有限公司(以下简称“阿里云”)作为工信部网络安全威胁信息共享平台合作单位,在发现阿帕奇(Apache)Log4j2组件严重安全漏洞隐患后,未及时向电信主管部门报告,未有效支撑工信部开展网络安全威胁和漏洞管理。经研究,现暂停阿里云公司作为上述合作单位6个月。暂停期满后,根据阿里云公司整改情况,研究恢复其上述合作单位。

多位网络安全领域专家在接受记者采访时表示,本次阿帕奇Log4j2组件的漏洞是典型的通用型漏洞,作为最常用的Java程序日志监控组件之一,Log4j2被应用在各种各样的衍生框架中,同时它也是Java全生态的基础组件之一,而此类组件一旦崩塌,其影响将是破坏性的。

引发全球计算机安全危机

2001年,软件开发者Ceki Gulcu设计出一套基于Java语言的日志库Log4j,并于不久后加入专门运作开源软件项目的非盈利组织Apache。在此后的软件迭代升级中,Apache在Log4j的基础上推出了新开源项目Log4j2,在保留原本特性的同时加入了控制日志信息输出目的地、输出格式、定义信息级别等功能,并很快因为其简易便捷、功能强大的特征,作为基本集成模块广泛应用于各类使用Java开源系统中。

但也正因为Log4j2广泛的适用性,在被爆出存在远程代码执行安全漏洞后,在全球计算机领域引发巨大的安全危机。

近日,谷歌开源团队对Java软件包最重要的存储库——Maven中央存储库进行了扫描,发现35863个软件包使用的Apache Log4j库版本易受相关漏洞的影响。谷歌发布报告称,受影响的Java包数量占Maven中央存储库的8%,考虑到该存储库广泛的应用范围,漏洞将对整个行业生态产生巨大影响。某北京网络安全公司技术人员向记者表示,大概百分之八十到九十涉及到Java的开发都可能受到该漏洞的影响。

梆梆安全高级副总裁方宁在接受21世纪经济报道记者采访时表示,后台记录日志功能是大部分系统都会具备的模块,而Log4j2作为一个经典的开源软件,很多开发者在编写程序时都会直接将其集成于代码中,这些新的软件可能又会被别的系统集成在内。经过不断地叠加和嵌套,一旦Log4j2出现安全问题,一整条程序链条上的开源软件和系统都会受到波及,影响覆盖范围非常广泛。

除了Log4j2本身应用范围广外,该漏洞的另一大特征在于利用方式十分简单。据专家介绍,攻击者仅需向目标输入一段代码,不需要用户执行任何多余操作即可触发该漏洞,使攻击者得以远程控制受害者用户的服务器,90%以上基于Java开发的应用平台都会受到影响。

奇安信集团安域云防护的监测数据显示,截至12月10日中午12点,已发现近1万次利用该漏洞的攻击行为。奇安信应急响应中心已接到十余起重要单位的漏洞应急响应需求,并于12月9日晚间将漏洞信息上报了相关主管部门。补天漏洞响应平台负责人介绍,12月9日深夜,仅一小时内就收到白帽黑客提交的百余条该漏洞的信息。

而此前就十分猖獗的网络勒索软件,通过利用Log4j2漏洞被发现后各大企业尚未及时修补前的间隙,发起了新一轮大规模勒索攻击。来自KnownSec 404 团队和深信服威胁情报团队的研究人员报告称,TellYouThePass、Khonsari等勒索软件正利用该漏洞针对 Linux 和 Windows 系统发起进攻,在用户终端直接完成安装。

发现漏洞应及时上报

据工信部于12月17日在其官网发布的《关于阿帕奇Log4j2组件重大安全漏洞的网络安全风险提示》显示,2021年12月9日,工业和信息化部网络安全威胁和漏洞信息共享平台收到有关网络安全专业机构报告,阿帕奇Log4j2组件存在严重安全漏洞。工业和信息化部立即组织有关网络安全专业机构开展漏洞风险分析,召集阿里云、网络安全企业、网络安全专业机构等开展研判,通报督促阿帕奇软件基金会及时修补该漏洞,向行业单位进行风险预警。

《提示》中还指出,该漏洞可能导致设备远程受控,进而引发敏感信息窃取、设备服务中断等严重危害,属于高危漏洞。为降低网络安全风险,提醒有关单位和公众密切关注阿帕奇Log4j2组件漏洞补丁发布,排查自有相关系统阿帕奇Log4j2组件使用情况,及时升级组件版本。

在此之前,我国对网络漏洞的处理方式和流程已做出具体要求。《网络安全法》第二十五条规定:“网络运营者应当制定网络安全事件应急预案,及时处置系统漏洞、计算机病毒、网络攻击、网络侵入等安全风险;在发生危害网络安全的事件时,立即启动应急预案,采取相应的补救措施,并按照规定向有关主管部门报告。”

今年7月,工业和信息化部、国家互联网信息办公室、公安部联合发布《网络产品安全漏洞管理规定》,对网络产品提供者、运营者及信息共享平台的责任与义务提出更为详细的要求。其第七条规定,网络产品提供者在发现或者获知所提供网络产品存在安全漏洞后,应当立即采取措施并组织验证,评估其危害程度和影响范围,并在2日内向工业和信息化部网络安全威胁和漏洞信息共享平台报送相关漏洞信息;对属于其上游产品或者组件存在的安全漏洞,应当立即通知相关产品提供者;对于需要产品用户(含下游厂商)采取软件、固件升级等措施的应及时告知并提供必要的技术支持。

平台方面,工业和信息化部网络安全威胁和漏洞信息共享平台同步向国家网络与信息安全信息通报中心、国家计算机网络应急技术处理协调中心通报相关漏洞信息。

据方宁介绍,目前国内的国家级漏洞采集共享平台主要包括CNVD(国家信息安全漏洞共享平台)、CNNVD(国家信息安全漏洞库)等,此类平台往往招募了大量第三方安全企业长期向其输送网络安全漏洞,这些第三方企业作为相关部门的支撑单位,需要依据规定及时将发现的漏洞提交到国家采集平台上。

影响预计还将持续

目前,受到Log4j2漏洞影响和威胁的企业与组织数量仍在持续增长,据火线Apache Log4j2 漏洞影响面查询网站统计显示,截至发稿前,该漏洞已影响超6万个开源软件,涉及相关版本软件包32万余个。

除企业外,一些政府机构和社会组织由于未及时修补Log4j2漏洞,也成为黑客的攻击目标。据报道,当地时间12月16日,比利时国防部遭到黑客利用该漏洞发起的攻击,比利时国防部长回应称,其安全团队正努力保证网络安全,防止再发生类似事件。

尽管在12月8日, Apache官方就已发布Log4j2安全更新,但其影响预计还将持续很长一段时间。

“可能还需要至少6个月,才能把本次漏洞的影响面缩减到比较小的范围内。”方宁解释称,此类0day漏洞(已被发现但还未推出相关补丁的漏洞)刚被爆出时,往往是对安全问题较为重视并有相应财力、人力的企业最早完成修复,大量的中小企业如果没有专门的网络安全部门和团队,可能都无法获知相关的情况。

广州某数据公司技术负责人向记者表示,在大量中小企业愈发依赖云服务商提供的各类基础技术服务支撑时,云服务商有义务承担更多的预警和安全保障的社会责任。

方宁表示,当前各大安全厂商已提供了一些自动化检测工具和脚本,现在最重要的是企业和相关单位重视起来,根据国家漏洞库、漏洞平台给出的解决方案,对照自己的产品系统进行检查。上述北京网络安全公司技术人员则表示,很多开发者及时升级软件版本,就可以避免被黑客利用漏洞进行攻击,“最关键的还是要做好自查和升级。”

(文章来源:21世纪经济报道)